2023年版:国内事例15選、最新サイバー攻撃の手口と解決策を解説

一昔前にはまるで映画の中の出来事のように思われていた「サイバー攻撃」。IT技術の革新にともないすでに現実の脅威となり、多くの企業が被害に遭っています。

この記事では、サイバー攻撃にまつわる以下の内容を解説します。

- サイバー攻撃の目的や背景

- 多様化する手口と対策方法

- サイバー攻撃により情報漏えいの被害を被ってしまった実例

- 企業が情報漏えいに備えて取っておきたい予防策

すでに2022年4月に改正個人情報保護法が全面施行され、かつてないほどに情報漏えい事故へ注目が集まる今、サイバー攻撃について正しく知り、防衛策を講じることは企業にとって喫緊の課題です。ぜひこの記事を自社の防衛体制の構築に役立ててください。

サイバー攻撃の目的と背景

一口にサイバー攻撃といっても、その目的は多岐にわたります。単純な金銭目的もあれば愉快犯が楽しむための攻撃もあり、一括りにできるものではありません。

以下はサイバー攻撃によくある目的の例です。

- 金銭を得るため(金銭目的)

- 攻撃先の企業に損害を与えるため(特定組織の活動の阻害)

- 知的財産を盗み取るため(産業スパイ活動)

- 攻撃により企業が慌てる様を楽しむため(愉快犯)

- 自分の実力・スキルを見せつけるため(自己承認欲求)

- 主義・主張を社会に知らしめるため(政治的・社会的利用)

- 国家・軍隊による国防活動のため(軍事的利用)

以前はサイバー攻撃といえば「一部の高度なハッカー集団によるもの」だと考えられていました。しかし、最近では攻撃ツールの発展により、特別なスキルがない人間でも簡単に攻撃を仕掛けられるようになりました。

自社を明確に狙ったものではなく個人が気まぐれに起こすサイバー攻撃もあり、目的の推測はより困難になりつつあります。

特に中小企業の場合はIT技術の発展に対して自社のセキュリティ対策が追いついておらず、サイバー攻撃の的としてよく狙われる傾向にあります。相手の目的に左右されない適切な予防策を速やかに用意することが企業には求められています。

サイバー攻撃の増加と被害額

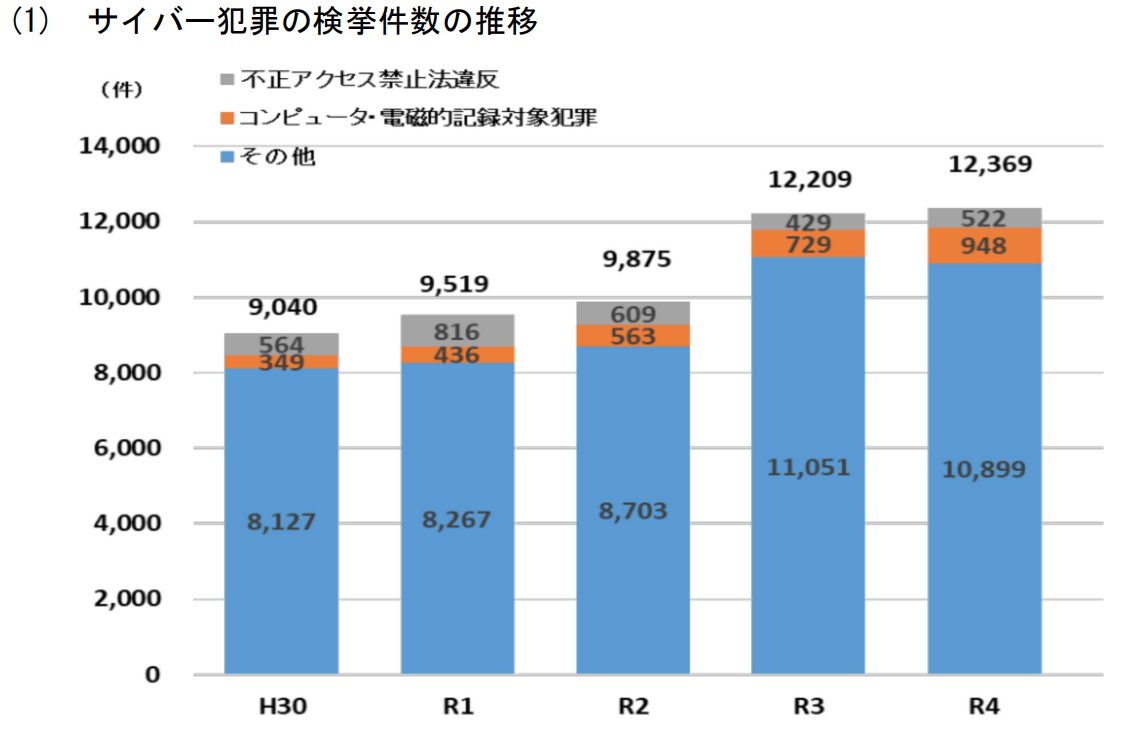

こうした背景を受け、サイバー攻撃の脅威は着実に増しています。警察庁によれば、令和4年の「サイバー犯罪の検挙件数」は12,369件。以下のとおり例年よりも増加しています。

出典:警察庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

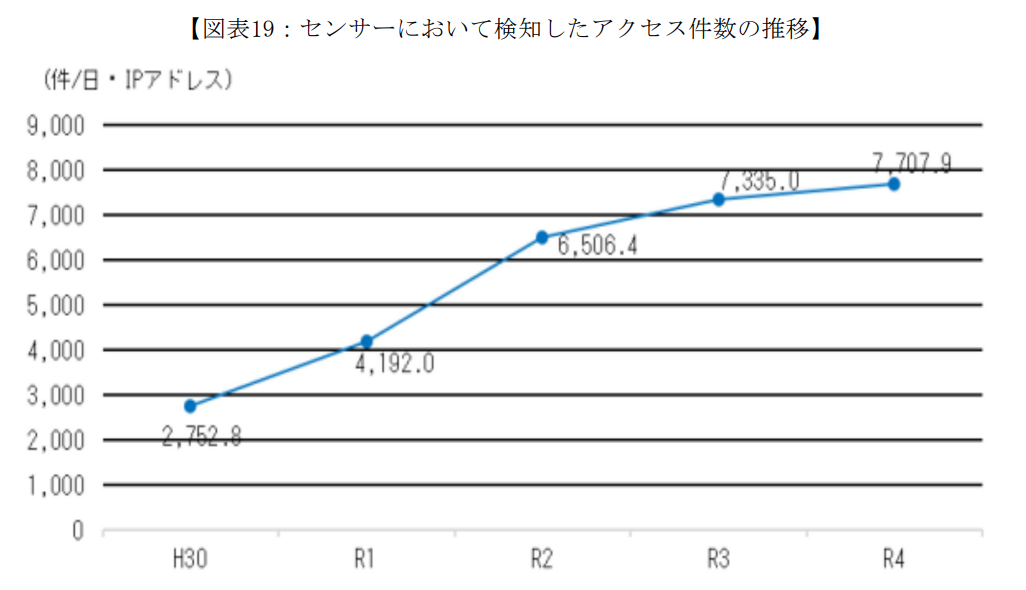

また、警視庁はインターネットの不正アクセスについて、24時間体制で監視をおこなっています。そのなかで検出されるアクセスの多くは、「不特定多数のIPアドレスに向けたサイバー攻撃」や、「IoT機器など、インターネットに接続されている機器の脆弱性を探索するサイバー攻撃」などです。その発生件数も、ここ5年間で3倍近くにまで急増していることが明らかとなりました。

出典:警察庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

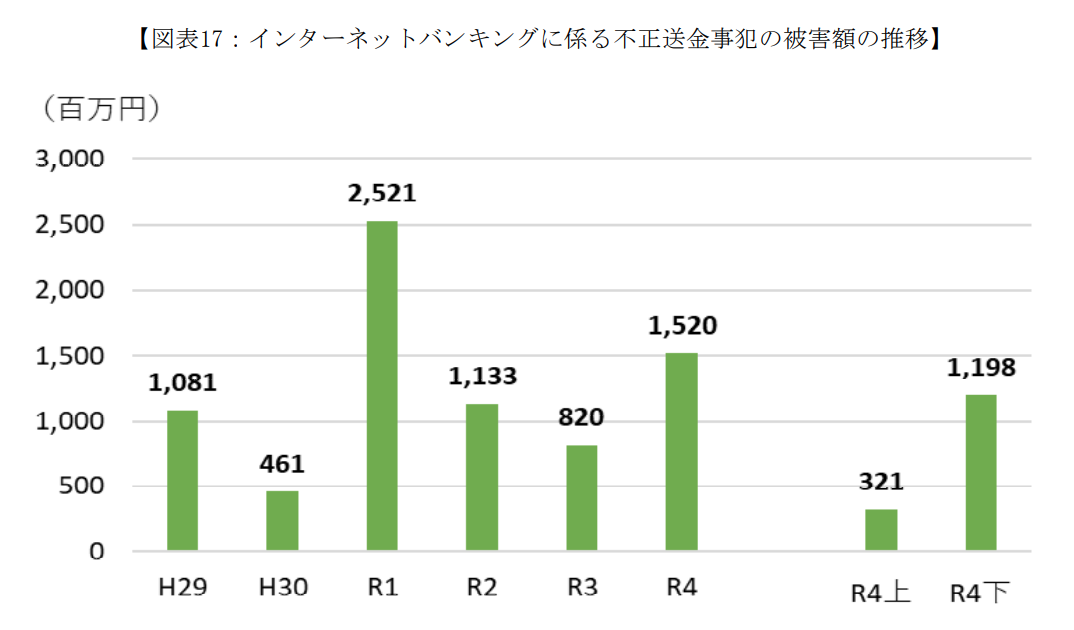

その他「インターネットバンキングの不正送金に関する被害件数・被害金額」も、最も被害額が大きかった令和元年よりは減少しているものの、高い水準で推移しており引き続き注視すべき状況です。

出典:警察庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

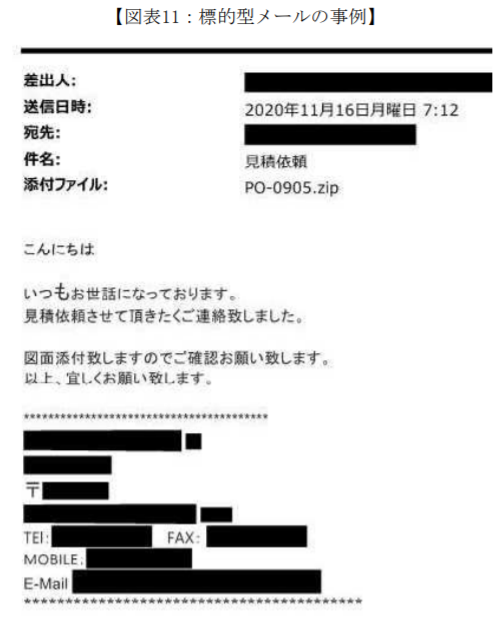

サイバー攻撃の発生件数増加とともにその手口も巧妙化しています。以下の画像は、特定の組織の顧客や取引先になりすまし、サイバー攻撃をおこなう「標的型攻撃」の事例です。 製造業者に対しておこなわれた事例で、見積もりと称して添付された圧縮ファイルを開くよう誘導するメールです。ファイルを開くと不正プログラムに感染します。

出典:警察庁「令和2年におけるサイバー空間をめぐる脅威の情勢等について」

このように、一見しただけではサイバー攻撃だとわからないものも珍しくありません。上記の標的型攻撃を含め、どのようなサイバー攻撃の手口があるのかを解説します。

サイバー攻撃の手口と防止策

それでは、代表的なサイバー攻撃の手口と防止策を見ていきましょう。

すべての攻撃に共通する防止策となるのが以下の3点です。

- 適切なセキュリティソフトの導入

- セキュリティに関する社員教育の徹底・規定類の整備

- OSやソフトを最新のバージョンに更新

- 脆弱性診断の実施

- 定期的なペネトレーションテストによるシステムの見直し

セキュリティ対策を取るうえでは、上記のポイントを意識したあとに個別の防止策を検討してください。また、攻撃によっては個別の防止策が存在せず、上記のポイントがそのまま有効な対策として機能するケースもあります。

弊社Priv Techでは、ペネトレーションテストや脆弱性診断などのセキュリティサービスを展開しています。セキュリティのみならず、プライバシー規制の観点からもリスクを可視化し、軽減を目指します。サービスについての詳細は以下ページよりご覧ください。

>>サイバーセキュリティサービス詳細

標的型攻撃

標的のパソコンにウイルスを仕込み、それを踏み台にして組織内のパソコン・ネットワークへ不正アクセスするサイバー攻撃です。代表的な手口には、前掲のように標的の顧客や取引先になりすまし、悪意のあるプログラムを添付した偽装メール(標的型攻撃メール)を送る方法が挙げられます。

防止策としては、「不審なファイルやリンクを開かないこと」を徹底しましょう。

マルウェア

マルウェアは感染先を不正に動作させる悪意あるプログラムを指し、トロイの木馬やワーム、キーロガーなどが有名です。特に感染したデバイスの保有者に身代金を要求するタイプのマルウェアは「ランサムウェア」と呼ばれるケースもあります。

こちらも、感染源となる不審なファイルやリンクを開かないことが重要です。

ゼロデイ攻撃

ゼロデイ攻撃とは、システムの脆弱性が発見されてから対策されるまでの間に実行されるサイバー攻撃です。対策日をワンデイ(1日目)としてとらえ、それよりも前に攻撃されることから「ゼロデイ」と呼ばれています。

ゼロデイ攻撃は気づいたときには手遅れになっているケースも多く、多大な被害をもたらします。自社のセキュリティ対策が未知のマルウェアにも対応しているかどうかを確認し、もし未知の攻撃に対して対策が講じられていなければ、プロセス隔離・監視型のセキュリティソフトを導入するなどして、ゼロデイ攻撃への対策を行いましょう。

DoS攻撃・DDoS攻撃

大量アクセスによりサーバーへ負荷をかけパンクさせるサイバー攻撃です。DoS(Denial of Service attack)攻撃は一つの攻撃元から、DDoS(Distributed Denial of Service attack)攻撃は複数の攻撃元から、アクセスを送ります。

代表的な防止策として挙げられるのは以下のとおりです。

- 同IPの過度なアクセスの制限

- 攻撃の多い特定国からのアクセスの遮断

- WAF(Web Application Firewall)などのネットワーク攻撃に有効なツールの導入

SQLインジェクション

データベースを操作するためのプログラミング言語「SQL文」を使って、システムを不正に操作するサイバー攻撃です。標的となるサイトやアプリケーションのフォームから、SQL文によるコマンドを入力しておこないます。不正操作により個人情報の漏えいやWebサイトの改ざんが可能なほか、データベースそのものを消去される恐れもある特に危険な攻撃です。

個別の対策は難しく、プログラミング言語やセキュリティに関する専門知識が求められます。

代表的な対策は以下のとおりです。

- 構文内の変数をエスケープ処理しておく

- バインド機能を実装しておく

- バリデーションチェックで入力値の妥当性を検証する

高度な知見を持つ専門家への相談が対策の近道となるでしょう。

APT攻撃

APT攻撃は標的型攻撃から派生したもので、「Advanced Persistent Threat(より高度で持持続的な攻撃)」を意味します。ネットワークに侵入・潜伏して継続的におこなわれる攻撃で、例えば国家の機密情報の盗取、スパイ行為やその妨害など、痕跡が残りづらい高度なものを指します。

APT攻撃に対しては、残念ながら自社のみで個別の防止策を講じるのは困難です。セキュリティソフトの導入など基本的なポイントを押さえつつ専門家の知恵を借りる必要があります。

バッファオーバーフロー攻撃

バッファオーバーフロー攻撃は、コンピューターに処理能力を超える大量のデータを送信し誤動作を起こさせ、プログラムによって乗っ取る攻撃です。主に管理者権限を奪い遠隔操作でデータの漏えい・改ざん・削除などをおこなうほか、別システムへの攻撃の踏み台にされる可能性もあります。

企業レベルではセキュリティソフトの導入やOSの更新などの一般的な対策を取ることが必須ですが、本格的な対策はソフトの開発者側でしかおこなえません。

リスト型攻撃

これまでに別のサイバー攻撃などで不正に流出しリスト化されたID・パスワードを利用して不正ログインをおこなうサイバー攻撃です。いわゆるアカウントの乗っ取りが該当します。乗っ取られたアカウントの権限の範囲で不正行為がおこなわれ、情報流出や意図しない決済などの被害にさらされます。

リスト型攻撃に対して有効な対策は、サービスごとに異なるID・パスワードを用意することです。ひとつのID・パスワードが流出してもほかのサービスにログインできなければ被害は最小限で済みます。

セッションハイジャック

ネットワークのセッション(通信)を乗っ取り、通信当事者になりすますサイバー攻撃です。正規ユーザーとして認識されたまま不正利用ができるため、情報漏えいや改ざん、サービスの不正利用などの被害につながります。

バッファオーバーフロー攻撃などと同様、企業レベルでできることは多くはありません。

専門家による以下の2つの対策が有効となります。

- セッション管理ツールの導入

- ワンタイムセッションIDを活用する

サイバー攻撃関連の最新事例まとめ

多様な手口が存在するサイバー攻撃。ここではサイバー攻撃により被害を被った最新事例を15件ご紹介します。※一部人為的ミス等による情報漏洩事故も含みます。

【2023年5月】クラウド環境の誤設定により約215万件の顧客情報が公開状態に|トヨタコネクティッド株式会社

2023年5月12日、トヨタコネクティッド株式会社は、自社が管理するデータの一部が公開状態になっていたことを発表しました。これは担当者によるクラウド環境の誤設定によるもので、約215万件のデータが流出した可能性があります。対象となったデータは、住所・氏名・電話番号・メールアドレス・顧客ID・車両登録ナンバー・車台番号などです。

【2023年3月】リスト型攻撃?約25万件のWeb履歴書が流出|エン・ジャパン株式会社

2023年3月23日、エン・ジャパン株式会社は同社が運営する総合転職情報サイト「エン転職」のサーバーに対して、外部からの不正ログインが確認されたことを発表しました。流出した可能性のある情報はWeb履歴書で、2000年から事件発生時までの約25万人分です。社内調査の結果、リスト型攻撃によるものだと発表されています。

【2023年1月】不正アクセスにより、約104万件の顧客情報が流出|株式会社アダストリア

2023年1月18日、アパレル系企業である株式会社アダストリアは、自社が管理するサーバーへの不正アクセスにより、顧客の個人情報が流出した可能性があることを発表しました。対象となったのは、同社が運営するECサイト「ドットエスティ」の顧客情報で、その数は約104万件です。対象となったデータには、氏名・住所・電話番号・メールアドレスなどが含まれます。

【2023年1月】外部委託業者への不正アクセスにより、約75万件の顧客情報が流出|チューリッヒ保険会社

2023年1月10日、チューリッヒ保険会社は自社が保有する顧客の個人情報の一部が漏洩した可能性があることを発表しました。この事件は、顧客情報の一部が海外サイトに掲載されていたことがきっかけで発覚し、原因は外部委託業者が第三者からの不正アクセスを受けたことでした。対象となったのは同社が提供する「スーパー車両保険」に過去に加入したことのある顧客、および現在加入中の顧客で最大で約75万件です。対象となったデータには、姓・生年月日・メールアドレスなどが含まれます。

【2022年9月】リスト型攻撃?約13万件のアプリ利用者の情報が流出|株式会社ニトリホールディングス

2022年9月20日、株式会社ニトリホールディングスは自社のスマートフォンアプリ「ニトリアプリ」への不正ログインにより、約13万件の顧客情報が流出した可能性があることを発表しました。同社は今回の情報漏洩について、自社以外のサービスから流出したユーザーID・パスワードを離床したリスト型攻撃の手法が使われていると推測しています。流出した可能性のある情報には、クレジットカード情報なども含まれています。

【2022年4月】不正アクセスで、約7万件の顧客情報が流出|株式会社エディオン

2022年4月11日、株式会社エディオンは自社グループが運用するサーバーへの不正アクセスにより、サーバー内に保管されていた情報が削除され、流出した可能性もあると発表しました流出した可能性のある顧客情報の件数は約7万件で、氏名・住所・電話番号・受け取りサインの画像などが含まれています。

【2022年3月】不正アクセスにより約164万件の顧客情報が流出|森永製菓株式会社

2022年3月22日、森永製菓株式会社は同社の通信販売事業である「森永ダイレクトストア」への不正アクセスにより、約164万件の顧客情報が流出した可能性があることを発表しました。対象となったのは、2018年5月1日〜2022年3月13日の期間にサービスを利用した顧客であり、流出した可能性のある情報には氏名・住所・電話番号などが含まれています。

【2021年6月】不正アクセスで個人情報14万3,000件流出|株式会社中日新聞社

2021年6月24日、中日新聞社は、Webキャンペーンを委託していた企業「株式会社ランドマークス」が不正アクセスを受け、キャンペーン応募者の個人情報が流出した可能性があると発表しました。流出可能性のあるデータには氏名や性別、住所や電話番号が含まれています。

【2021年6月】不正アクセスで会員データ40万5,576件流出|株式会社ユピテル

2021年6月8日、株式会社ユピテルは、自社サービス「My Yupiteru」への不正アクセスを通じて会員データ40万5,576件が2017年10月31日までに流出していたことを公表しました。2017年の段階では「不正アクセスはあるが情報は流出していない」との認識でしたが、2021年5月25日に匿名の脅迫メールが届いたことから公表した模様です。

【2021年6月】SQLインジェクションでメールアドレス4万6,421件流出|株式会社サンリオエンターテイメント

2021年6月5日、株式会社サンリオエンターテイメントは、サイバー攻撃により自社サービス「ピューロランドファンクラブ」の会員および仮登録者のメールアドレスが4万6,421件流出した可能性があると発表しました。攻撃にはSQLインジェクションが用いられたと説明されています。

【2021年6月】パスワードリスト型攻撃?不正ログイン約1万件|セゾン自動車火災保険株式会社

2021年6月3日、セゾン自動車火災保険株式会社は、自社サイトのマイページに対しておよそ1万件の不正ログインがあったことを公表しました。不正ログインは2021年5月24日から同年6月1日にかけておこなわれた模様です。手口は詳細に説明されていないものの、パスワードリスト型攻撃の可能性があると推測されています。

【2021年5月】マルウェアで会員番号30万件、会員情報8万件流出|日本サブウェイ合同会社

2021年5月27日、日本サブウェイ合同会社は、自社サーバーに対する攻撃により自社サービスの会員番号30万件、会員情報8万件が流出した可能性があると発表しました。身代金要求タイプのマルウェア「ランサムウェア」により情報が操作された模様です。 ただし今回攻撃されたサービスでは氏名を取得・保管していなかったため、個人特定の可能性は最小限であると説明されています。

【2021年5月】不正アクセスで個人情報171万1,756件流出|株式会社ネットマーケティング

2021年5月21日、株式会社ネットマーケティングは、自社提供のお見合いアプリ「Omiai」の管理サーバーに対する攻撃によりアプリの登録者の個人情報171万1,756件が流出した可能性があると公表しました。今回流出した情報はもともと本人確認のために収集されたデータであったため、免許証やマイナンバーなどの重要なデータを含んでいます。

【2021年4月】ランサムウェアで金銭脅迫を受ける。人質は約130万件のデータ|鹿島建設の海外グループ会社

2021年4月28日、鹿島建設の海外グループ会社は、「REvil(レビル)」と呼ばれるハッカー集団に攻撃され、およそ130万件のデータが人質に取られていると公表しました。手法はランサムウェアによるもので、ハッカー集団は情報と引き換えに金銭を要求しています。

【2021年3月】不正アクセスにより個人情報約100万件流出|全日本空輸株式会社

2021年3月6日、全日本空輸株式会社は、自社サービス「ANAマイレージクラブ」の会員情報およそ100万件がサイバー攻撃により流出したと発表しました。この流出は、全日本空輸株式会社が直接攻撃されたわけではなく世界の航空会社が利用しているスイスのSITA社のデータベースが攻撃されたものです。

サイバー攻撃による情報漏えいに備える方法

前述のとおり、セキュリティ対策面で資金的に優位である大手企業であってもサイバー攻撃の被害を被っており、現代ではどの企業にも情報漏えいに遭遇する可能性が存在します。

万が一、情報漏えいを起こしてしまった場合の対応として、以下の2点を事前に検討しておきましょう。

情報漏えい時の対応フローを策定しておく

まずおこなうべきは情報漏えい発生時の対応フローの策定です。2022年に全面施行された改正個人情報保護法では、従来は任意であった「個人情報漏えい事故発生時の個人情報保護委員会への報告」が義務化されるケースが新たに定められました。

企業は、セキュリティ対策を進めるだけでなく漏えいさせてしまった場合の対応フローも事前に検討しておかなければいけません。

情報漏えい発生時の対応の流れは、IPA(独立行政法人情報処理推進機構)が公表する「情報漏えい発生時の対応ポイント集」が参考になります。

|

情報漏えい発生時の対応 |

具体的なアクション |

|

発見・報告 |

情報漏えいの兆候・具体的な事実の発見後、すみやかに責任者へ報告し、システム上に残された証拠を消さないよう不用意な操作は避ける |

|

初動対応 |

対策本部を設置し、被害拡大や二次被害防止のために必要な措置を講じる(外部からアクセスできる状態にあった場合に遮断する措置をとる等) |

|

調査 |

5W1Hに基づいて調査し、本件にまつわる情報や証拠を確保・整理 |

|

通知・報告・公表等 |

被害内容に応じて流出した情報の主体(顧客・取引先)への通知、監督官庁・警察・IPAへの届出、メディアやマスコミによる公表を検討 |

|

抑制措置と復旧 |

専用の相談窓口を設置して本件の動向へアンテナを張り、再発防止策の考案・実施、停止したサービスの復旧を実行 |

|

事後対応 |

抜本的な再発防止策を講じるとともに、被害者に対する損害補償・職員の処分手続きを実施 |

参考:IPA「情報漏えい発生時の対応ポイント集」

上記の流れを情報漏えい時の対応フローとし、あらかじめ非常時に対応する担当者や担当部署を決めておきましょう。

情報漏えい保険に加入しておく

漏えい発生時の被害を最小限にするための対策として、「情報漏えい保険」への加入も有効です。

情報漏えい発生時には、企業は以下のような金銭的な負担を強いられます。

- インシデントに関する調査費用

- システムの復旧費用

- 被害者に対するお詫びの費用

- 訴訟となった時の裁判費用および賠償費用

- 新規に導入するセキュリティ対策費用

ユーザーからの信頼低下やブランド価値の毀損といった直接目に見えない被害も含めると、情報漏えいは企業に非常に深刻なダメージを与えます。

ブランドイメージや信頼については地道に取り戻していくしかありませんが、金銭的な被害をカバーするうえでは情報漏えい保険が有効な対策手段となります。

まとめ

手口が多様化するとともにサイバー攻撃も容易に行われるようになりつつあり、誰がいつどのような攻撃の対象となってもおかしくありません。「規模の大きい企業ではないからサイバー攻撃の標的にはならない」といった思い込みは危険です。

また、ユーザーのプライバシーへの関心が高まる現代では、サイバー攻撃でない人為的なミスによる情報漏えい事故であっても世間を揺るがす事件となり得ます。セキュリティ対策はもちろん、社内のデータ管理をあらためて徹底する意味でも、一度専門家に相談することをおすすめします。

弊社Priv Techでは、プライバシーおよびセキュリティ対策のご相談をまとめてお受けすることが可能です。少しでも気になる点があれば、ぜひお気軽にご連絡ください。

公開日:2021年1月25日

パーソナルデータの取扱いにお悩みの方に

- 海外ツールは同意取得バナーがごちゃごちゃしていてわかりにくい…

- 誰にどこまで同意を取ったか管理するのが大変…

- ツールを導入するたびに手作業で全部同意を取り直すのは面倒…

- 同意は管理できても他社システムを上手く連携して使えないと…